33 mailclients vatbaar voor spoofing en phishing

Het vervalsen van mailadressen was in de begintijd van massaal internetgebruik een geinig foefje om mensen te foppen. Sinds enkele jaren is het lucratieve business voor phishers en fraudeurs. Nu in 2017 blijkt spoofing van afzenderadressen mogelijk dankzij een e-mailtechnologie die stamt uit 1992. Een stapel kwetsbaarheden is nu geopenbaard.

Op Windows, macOS en Linux

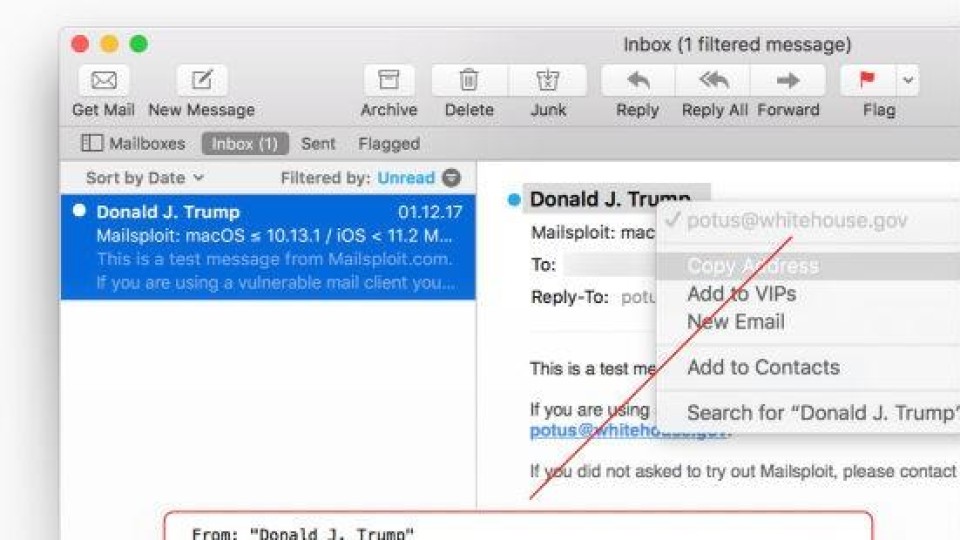

Security-onderzoeker Sabri Haddouche heeft een verzameling kwetsbaarheden uitgezocht en daarbij 33 mailclients kwetsbaar bevonden. Daaronder bevinden zich veelgebruikte programma’s als Outlook, Mail in Windows 10, Apple Mail in macOS en iOS, en het open source Thunderbird. Daarnaast nog een lange lijst aan alternatieve mailclients en ook webmailinterfaces.

Dankzij de exploitverzameling, die de naam MailSploit heeft gekregen, is het mogelijk om een afzendadres te vervalsen. Hierdoor zijn phishingaanvallen en nepmails voor bijvoorbeeld CEO-fraude veel beter uitvoerbaar voor oplichters. Moderne mailverificatietechnieken zoals DMARC (Domain-based Message Authentication, Reporting & Conformance), SPF (Sender Policy Framework) en DKIM (Domain Keys Identified Mail) geven geen bescherming.

Vervuiling na decoderen

De basis voor deze nieuwe vorm van mailspoofing is een oude, haast antieke e-mailtechnologie. “De truc zit in het gebruik van RFC-1342 (uit 1992!)”, legt Haddouche uit op de site voor zijn security-ontdekking. Deze RFC (Request For Comments) is een manier om non-ASCII karakters te coderen in de headers van e-mailberichten. Dit gebeurt dan op een dusdanige manier dat deze vreemde tekens niet de berichtenverwerking door mailservers verstoort.

“Helaas doen de meeste e-mailclients en webinterfaces [voor webmail - red.] niet aan correcte opschoning van de string na het decoderen, wat deze e-mailspoofingaanval mogelijk maakt.” De ontdekker heeft proof-of-concept code gemaakt die hij op zijn test als beperkte, veilige testmogelijkheid aanbiedt. Daarmee valt een gewenst doel- en afzendadres op te geven, wat dan een waarschuwingsbericht over deze mailkwetsbaarheid verzendt. AG Connect heeft dit succesvol getest.

Patches, of niet

MailSploit is nu geopenbaard, maar enkele maanden geleden al gemeld aan de makers van getroffen mailclients. Diverse ontwikkelaars hebben al patches uitgebracht, maar sommigen zijn er nog mee bezig of hebben beschermende maatregelen genomen. Browsermakers Opera en Mozilla, die respectievelijk Opera Mail en Thunderbird maken, hebben echter besloten geen fix uit te brengen. Zij beschouwen MailSploit als een server-side probleem, schrijft Habbouche.

Reacties

Om een reactie achter te laten is een account vereist.

Inloggen Word abonnee