Chrome beschermt encryptiesleutels tegen dreigend kwantumgeweld

- Google aan de slag met NIST-aanbeveling

- Lees ook: 5 opties om geweld kwantumcomputer te weerstaan

De eerstvolgende versie van de Chrome-browser (116) krijgt een beveiliging ingebouwd die de encryptiesleutels van een TLS-verbinding (https) gaat beschermen tegen een latere 'kraak' met behulp van een kwantumcomputer.

Data die nu beveiligd verstuurd worden, kunnen over een paar jaar zeer waarschijnlijk makkelijk op straat komen te liggen als kwantumcomputing meer algemeen beschikbaar komt. 'Harvest now, decrypt later' is dus een aantrekkelijke strategie voor sommigen die verwachten dat hun doelwit informatie verstuurt die over een paar jaar nog steeds interessant is.

Hoe lang op die ontsleuteling moet worden gewacht, is nog onduidelijk. Wetenschappers die aan de kwantumtoepassingen werken, houden het op tien tot vijftien jaar, maar sommigen verwachten dat ook al met een jaar of vijf er bruikbare algoritmen kunnen draaien op kwantumcomputers met beperkte mogelijkheden.

Geen tijd voor dralen

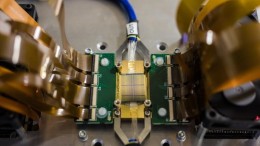

Kennisinstituten en overheden adviseren daarom nu al dringend aan de slag te gaan met potentiële dreiging die de kwantumcomputer heeft voor gevoelige gegevens. Google draagt nu een steentje bij door de Chrome-browser alvast te voorzien van een beveiligingsmechanisme genaamd X25519Kyber768. Dit is een combinatie van het elliptischecurve-algoritme X25519 en Kyber-768, een zogeheten hybrid encapsulation mechanism (KEM) dat vorig jaar door het Amerikaanse NIST (National Institute of Standards and Technology) is gekozen als een van de technologieën die goede bescherming biedt tegen het kwantumgeweld.

Netwerkbeheerders opgelet

The Register wijst erop dat de extra beveiliging die Google nu toepast wel een punt van aandacht is voor netwerkbeheerders. Bij het opzetten van een beveiligde TLS-verbinding wordt een 'ClientHello'-bericht verstuurd naar de ontvanger. Door de toevoeging van X25519Kyber768-neemt dit bericht een kilobyte in omvang toe. Niet alle apparatuur die betrokken is bij het opzetten van een TLS-verbinding is in staat zo'n groot bericht te verwerken, bleek bij eerdere experimenten met een ander mechanisme (CECPQ2).

Reacties

Om een reactie achter te laten is een account vereist.

Inloggen Word abonneeEen manier om in deze problematiek inzicht te krijgen is via Mosca's Theorem.

Op universiteiten wordt al rekening gehouden met de komst van Quantum computers.

Op https://photos.app.goo.gl/XRcRX84H48EvhX9i9 zijn voorbeelden te vinden van situaties waarin een systeem operationeel is met informatiebeveiliging en privacybescherming van gebruikers welke onkraakbaar is met Quantum computers.