Encryptiegat Windows heeft nu al eerste exploit

Het grote gat in Windows' ingebouwde encryptiefunctie CryptoAPI is niet langer een theoretisch misbruikbaar gevaar. Ondanks het door Microsoft en ontdekker NSA achterhouden van technische details heeft een buitenstaander binnen een etmaal na het uitbrengen van patches al een eerste exploit weten te maken. Security-onderzoeker Saleem Rashid heeft de bug (CVE-2020-0601) doorgrond en weet het te benutten voor website-spoofing.

DigiNotar-spook

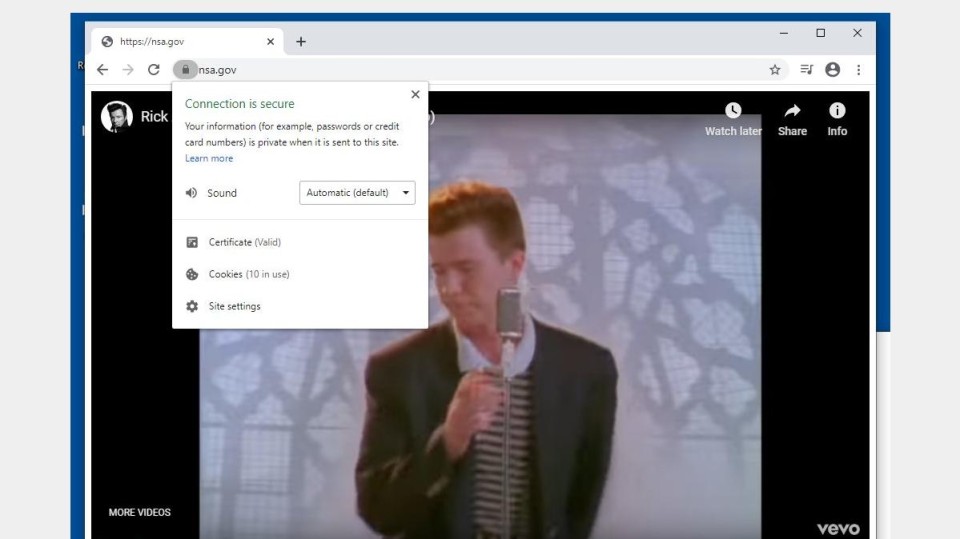

De ontwikkelaar van deze eerste, publiek bekende exploit heeft zijn creatie niet geopenbaard maar wel gedemonstreerd. Zijn succesvolle omleiding van browsers Internet Explorer, Edge en Chromium geeft schijnbaar beveiligd bezoek aan https-sites als GitHub.com en NSA.gov, maar levert dan de beruchte YouTube-video van popster Rick Astley op. Het voorschotelen van de popsong Never Gonna Give You Up is een internetgrap die is ontstaan in 2007 en die rickrolling heet.

Terwijl Rashids demonstratie van zijn exploit slechts een grap lijkt, zijn de implicaties groot. Zo is het hiermee mogelijk om bezoekers aan beveiligde sites om te leiden naar andere sites. Concrete toepassingen voor kwaadwillenden zijn bijvoorbeeld het omleiden en aftappen van beveiligde communicatie met webmail- of clouddiensten. Dit is jaren terug gedaan via de beruchte DigiNotar-inbraak door Iraanse hackers om Gmail-gebruikende dissidenten te kunnen 'afluisteren'. Bij de Nederlandse certificaatverstrekker DigiNotar is toen een vervalst maar valide https-certificaat aangemaakt.

100 regels code

De huidige encryptiefout in Windows maakt het mogelijk om zonder valide broncertificaat een vervalsing op te zetten zodat browsers denken dat een doelsite de beveiligde echte site is. De exploit van Rashid is in eerste instantie succesvol ingezet op Windows-browsers Internet Explorer en Edge, maar is vervolgens na wat doorontwikkelwerk ook werkend gekregen voor Google's browser Chrome. Firefox trapt niet in zijn certificaatvervalsing. De door hem exploitcode is ongeveer 100 regels 'groot', maar valt terug te brengen naar slechts 10 regels, vertelt hij aan technieuwssite Ars Technica.

Reacties

Om een reactie achter te laten is een account vereist.

Inloggen Word abonnee