Rust supply-chain-aanval infecteert Cloud CI-pijplijnen

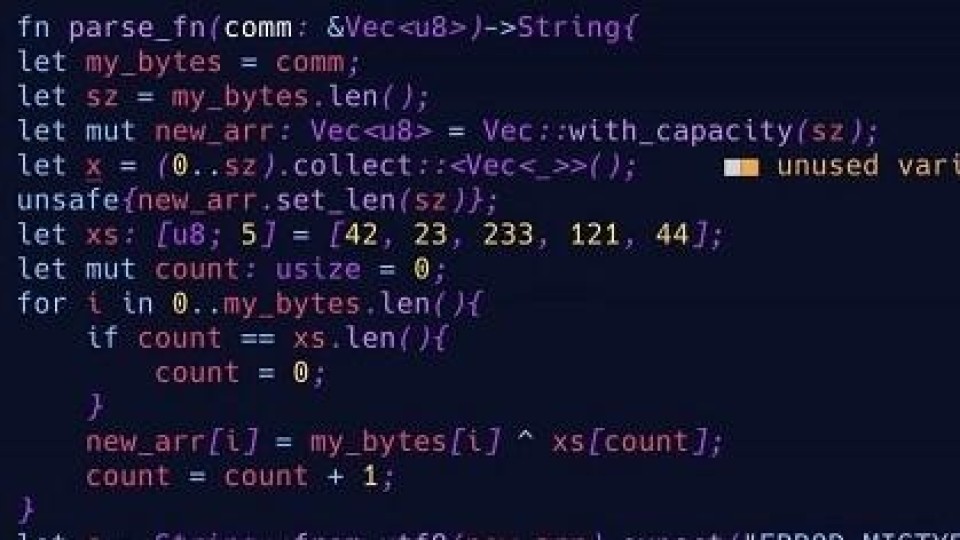

In een poging om Rust-ontwikkelaars te misleiden, gebruikt de kwaadaardige crate typosquats tegen het bekende rust decimal-pakket dat wordt gebruikt voor financiële berekeningen. Een geïnfecteerde machine wordt geïnspecteerd op de omgevingsvariabele GITLAB_CI in een poging om Continuous Integration-pijplijnen voor softwareontwikkeling te identificeren.

Op die systemen halen de aanvaller(s) een next-stage payload tevoorschijn. Deze is ontwikkeld op het red-teaming post-exploitation framework Mythic. De payload is geschreven in Go en is een build van de Mythic agent ‘Poseidon’. Hoewel de uiteindelijke intentie van de aanvaller(s) onbekend is, zou het beoogde doelwit latere, grootschalige supply chain-aanvallen kunnen faciliteren, afhankelijk van de GitLab CI-pijplijnen die zijn geïnfecteerd.

Software-aanvallen op de supply chain, eerder vooral zeldzame incidenten, worden door aanvallers steeds vaker ingezet. Aanvallers ‘vissen’ zo ‘met dynamiet’ in een poging hele gebruikerspopulaties in één keer te infecteren. In het geval van CrateDepression doet de gerichte interesse in cloud software-ontwikkelomgevingen vermoeden dat de aanvallers deze infecties zouden kunnen gebruiken voor grootschalige supply-chain-aanvallen.

Reacties

Om een reactie achter te laten is een account vereist.

Inloggen Word abonnee