Cybercriminelen misbruiken enquêtetool Europese Commissie om inloggegevens te stelen

Onderzoekers van KnowBe4 hebben een phishingcampagne ontdekt waarbij aanvallers het platform EUSurvey, een online enquêtetool van de Europese Commissie, misbruikten om inloggegevens te stelen. Cybercriminelen maakten hierbij gebruik van geraffineerde technieken om detectietechnologieën te omzeilen die vaak worden gebruikt in Microsoft 365 en beveiligde mails.

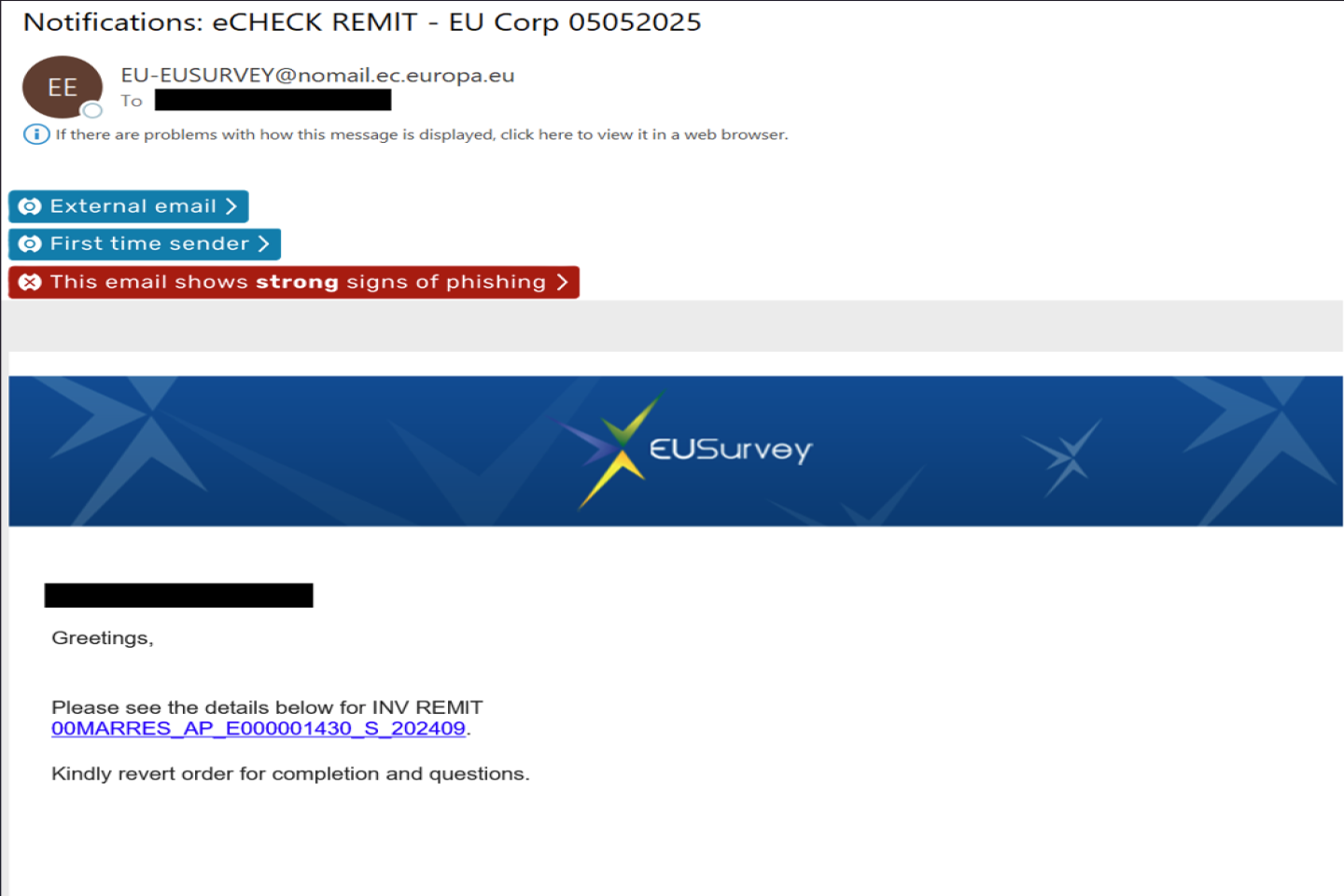

EUSurvey is een online tool van de Europese Commissie om enquêtes en formulieren op te stellen voor een groot publiek. De aanvallers voegden een schadelijke en unieke URL toe aan een e-mail. Vervolgens verstuurden ze de mails vanaf het legitieme domein EU-EUSURVEY@nomail.ec.europa.eu. De URL’s in de e-mail leidden de ontvangers naar een nepverificatiepagina. Deze tussenstap was bedoeld om de uiteindelijke bestemming, een website waar ontvangers aangemoedigd werden om hun gegevens in te voeren, te verbergen voor beveiligingstools.

Omdat iedere e-mail een unieke URL bevatte, was het moeilijker voor traditionele beveiligingsoplossingen om de aanval te detecteren en blokkeren. Zo konden aanvallers de standaardprotocollen voor e-mailverificatie omzeilen. Bovendien wekken e-mails die afkomstig lijken van officiële instanties zoals de Europese Commissie vertrouwen bij ontvangers. Hierdoor zijn ze minder op hun hoede en is de kans groter dat ontvangers op schadelijke URL’s klikken.

INV REMIT

In de e-mails werd verwezen naar ‘INV REMIT’, een term die geassocieerd wordt met het overmaken van facturen. Dit suggereert dat de e-mail financieel van aard was. E-mails die te maken hebben met betalingen krijgen vaak prioriteit. Dit vergrootte de kans dat ontvangers op de link zouden klikken. Vooral omdat het leek alsof de e-mail van een officiële EU-instantie kwam.

Verborgen tekst

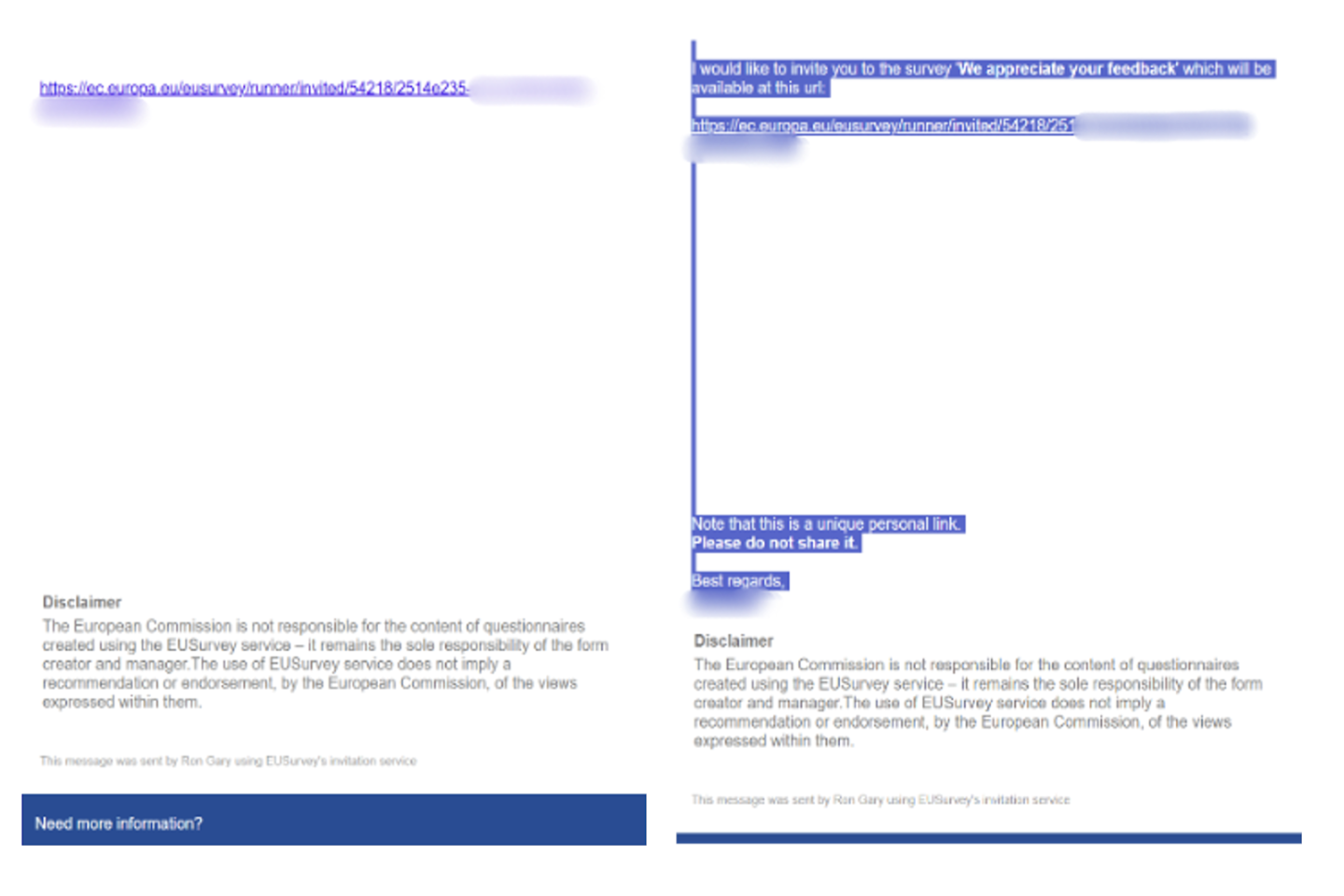

Omdat de e-mail afkomstig was van een legitieme afzender, kon de originele tekst niet uit de e-mail verwijderd worden. Om te zorgen dat de originele inhoud wegviel tegen de witte achtergrond werd de tekst wit gemaakt. Ontvangers kregen zo minder enquête-uitnodigingen of URL’s te zien – dit had argwaan kunnen wekken. De legitieme EUSurvey-hyperlink bleef echter wel zichtbaar. Deze link leidde naar een feedbackenquête. Minder geavanceerde beveiligingstools detecteerden alleen de onschuldige enquêtelink en classificeerden het bericht als niet kwaardaardig. Zo kon de e-mail de detectietools omzeilen.

“Hoewel dit niet de meest wijdverspreide aanval was, toont deze campagne aan hoe cybercriminelen hun aanvallen via legitieme platforms uitvoeren”, zegt het team van KnowBe4 Threat Labs. “Deze aanval past ook in een trend waarbij aanvallers phishing-e-mails versturen via legitieme services zoals AppSheet, Microsoft, Google, QuickBooks en Telegram. Organisaties kunnen AI gebruiken om geavanceerde phishing-dreigingen te detecteren en te voorkomen dat medewerkers kwaadaardige URL’s en bijlagen te zien krijgen. Daarnaast zorgt het trainen van medewerkers ervoor dat ze leren met welke phishing-aanvallen ze te maken kunnen krijgen.”

De volledige Engelstalige blog vind je hier.

Over KnowBe4 Threat Labs

KnowBe4 Threat Labs volgt continu hoe het dreigingslandschap zich ontwikkelt. Met diepgaand onderzoek helpt het team organisaties wereldwijd om hun medewerkers weerbaarder te maken tegen phishing en andere vormen van social engineering.

Reacties

Om een reactie achter te laten is een account vereist.

Inloggen Word abonnee