Wereldwijde toename van malware via Office-documenten

Meestal maken hackers die niet zo veel middelen hebben juist gebruik van bijvoorbeeld clouddiensten om bestanden te delen, maar in het derde kwartaal merkte HP Wolf Security dat ‘zeer capabele’ aanvallers hier ook gebruik van gingen maken. Als medewerkers van een organisatie dan zo’n geïnfecteerd bestand openen, of de preview bekijken, geven ze hackers mogelijk onbewust toegang tot systemen binnen de organisatie.

Een belangrijke dreiging het afgelopen kwartaal was bijvoorbeeld zeroday CVE-2021-40444. Dit is een remote code execution-kwetsbaarheid in Microsoft MSHTML, waarmee aanvallers eigen code kunnen uitvoeren op een systeem. HP Wolf verwacht dat criminelen, hackactivisten en statelijke actoren dit soort technieken veel meer gaan gebruiken vanwege de vele voordelen.

Meeliften op de software van legitieme diensten heeft onder andere als voordeel dat de aanvallers geen eigen infrastructuur hoeven op te tuigen. Er is bovendien een kleinere kans dat netwerkbeveiliging de bedreiging oppakt, wat de slagingskans vergroot. En om de verspreiding van malware tegen te gaan, zullen de leveranciers van de software waar de malware op meelift er snel bij moeten zijn.

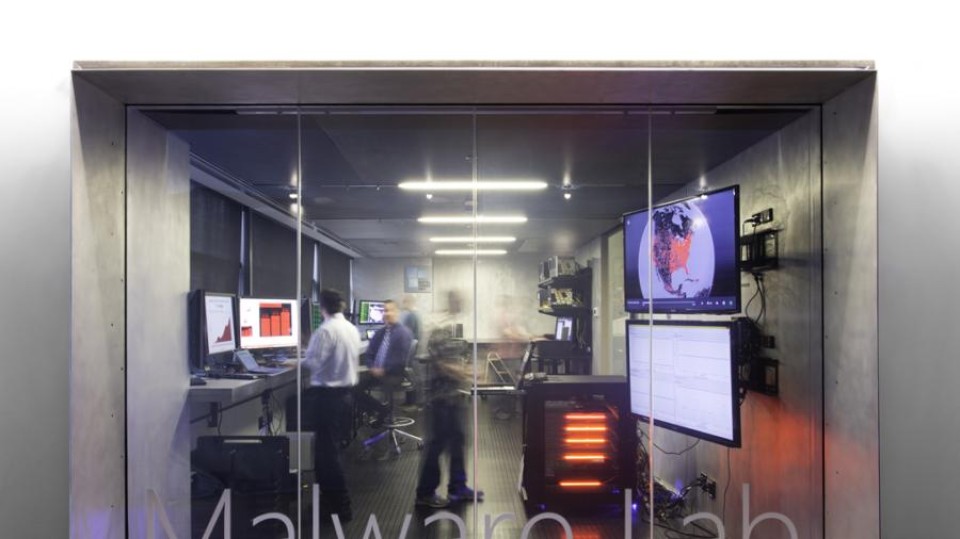

Trickbot malware

Malware blijft een enorme uitdaging. Onlangs doken de makers van de beruchte Trickbot-malware op in een netwerk waar ook andere beruchte groepen deel van uitmaken. De verwachting is dat de malware daardoor nog veel meer verspreid zal gaan worden, zo bleek uit een rapport van IBM X-Force.

De cybercriminelen infecteren met name bedrijfsnetwerken met malware door onder meer e-mailthreads te kapen, de inzet van valse formulieren voor klantenreacties en social engineering via een nep-callcenter.

Reacties

Om een reactie achter te laten is een account vereist.

Inloggen Word abonnee