Google helpt iedereen aan Spectre-gat

De door Google mogelijk gemaakte aanval levert een nogal langzame datadiefstal op: met een overdrachtssnelheid van 1 kilobyte per seconde. Dit wordt gehaald door een demonstratiesite die Google heeft opgezet en die is bedoeld voor Chrome 88 draaiend op Linux, op een Intel Core i7-processor van de Skylake-generatie. Google's security-onderzoekers melden dat hun PoC ook werkt op andere chips, zoals de door Apple ontworpen ARM-chip M1.

PoC-code om bescherming aan te jagen

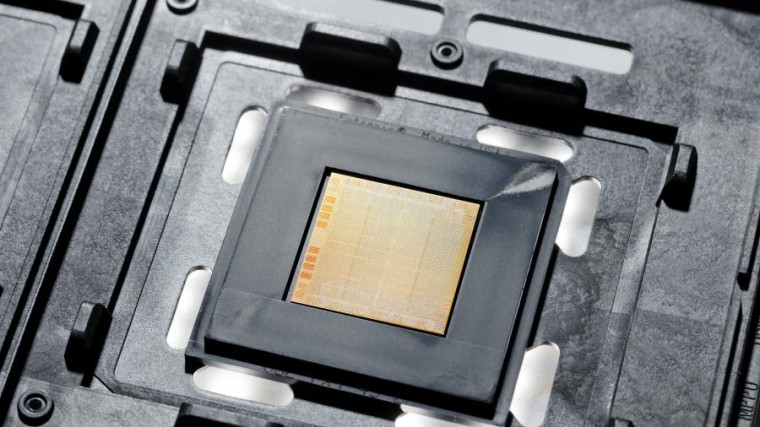

De op leaky.page online draaiende exploitcode gebruikt de 'informatielekkage' die ontstaat door Intels implementatie van speculatieve uitvoering van instructies. Moderne chips - met meerdere cores en threads voor berekening - voeren namelijk diverse mogelijke instructiepaden voor draaiende software alvast uit, om dan de juiste te selecteren zodra duidelijk is welke dat is. Ondertussen is data wel aanwezig in meerdere geheugendelen, waar het valt 'af te tappen'.

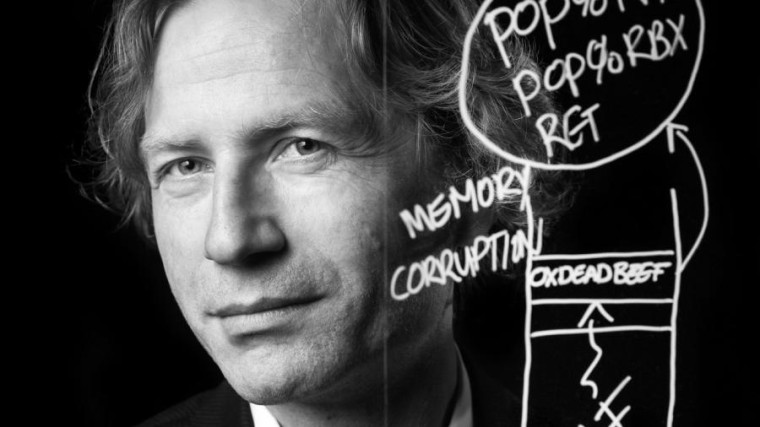

Voor dit Spectre-processorgat heeft Google nu één van zijn ontwikkelde PoC-gevallen gepubliceerd op Microsofts ontwikkelsite GitHub. De internetreus en browsermaker wil daarmee software-ontwikkelaars, zoals ook browsermakers, er van doordringen dat ze betere beschermende maatregelen moeten nemen tegen Spectre. Die diepgaande kwetsbaarheid in processors van onder meer Intel, maar ook bijvoorbeeld IBM, is begin 2018 publiekelijk onthuld. Sindsdien zijn er nog aanvullende manieren gevonden om deze zogeheten side-channel aanvallen uit te voeren.

Google showt in een YouTube-video hoe zijn JavaScript-exploitcode voor Spectre werkt:

Reacties

Om een reactie achter te laten is een account vereist.

Inloggen Word abonnee