E-mailfraude: 3 op de 4 bedrijven nog steeds kwetsbaar

In alle aandacht voor ransomware en phishing verdwijnt het thema spoofing van e-mails wat naar de achtergrond. Het is technisch eenvoudig om een e-mail uit naam van een ander te zenden. En waar deze vorm van fraude eerst in de categorie makkelijk te herkennen spam viel, hebben slimme hackers zich nu bekwaamd in social engineering. Met resultaat. Want Lazio is niet de enige die in deze truc trapt. Toch beschermt maar een kwart van de bedrijven zich technisch tegen deze cyberaanvallen.

Nederlands onderzoek

Proofpoint onderzocht in hoeverre Nederlandse bedrijven zich tegen deze vorm van spoofing beschermen. Dat kan met DMARC, wat staat voor Domain-based Message Authentication, Reporting & Conformance. Dit is een erkend e-mailauthenticatieprotocol dat door de Nederlandse overheid wordt aanbevolen. Toch heeft slechts 25% van de middelgrote en grote bedrijven stappen ondernomen om DMARC te implementeren en slechts 6% heeft dit al volledig gerealiseerd.

Bij multinationals (de 21 Nederlandse bedrijven in de Forbes 2000 en de top-20 uit de Elsevier 500) ligt de adoptiegraad boven de 50%. Met name de middelgrote bedrijven - en dat is de kurk waar de Nederlandse economie op drijft - lopen dus gevaar. Dat gevaar ontstaat vooral doordat spoofing vandaag de dag zeer geraffineerd gebeurt.

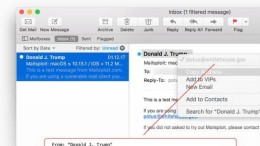

Het gebeurde onlangs nog: een medewerker van de financiële afdeling van een groot bedrijf krijgt een e-mail van wat lijkt de CEO met de mededeling dat het bankrekeningnummer voor een overboeking van 15 miljoen euro is veranderd. Alle details van de overboeking stonden in de mail, in de aanhef werd zelfs de bijnaam van de medewerker gebruikt. Niets wees erop dat er iets aan de hand was. Tot het geld voorgoed verdwenen was en de CEO niets wist de e-mail die hij zogenaamd verstuurd zou hebben.

Social engineering werkt

Spoofing was lange tijd een veelgebruikte techniek voor het versturen van spam. Iedereen heeft wel eens een e-mail ontvangen met het logo van zijn bank en de naam van de bank in de afzender. Voor deze vorm van fraude is zoveel aandacht geweest dat mensen er niet meer in trappen. Bovendien haalt het spamfilter dergelijke mails er makkelijk uit.

Vandaar dat spoofers hun werkgebied hebben verlegd. Ze sturen geen massamails meer uit in de hoop dat 1% reageert. Ze focussen nu heel gericht op specifieke medewerkers, vaak degenen in een bedrijf die geld mogen overboeken. Ze gebruiken als voorbeeld een echte mail die gaat over de wijziging van een bankrekeningnummer, kopiëren de tekst en passen de inhoud aan zodat de mail past bij een echte factuur die nog betaald moet worden. De mail lijkt daardoor zo gruwelijk echt dat niemand wantrouwen krijgt.

Uit een ander onderzoek van Proofpoint blijkt dat alleen al in Amerika op deze manier de laatste twee jaar 5 miljard dollar is verdwenen. En dat zijn alleen nog maar de bekende gevallen. Omdat bedrijven dit liever niet aan de grote klok hangen, kan de echte schade nog wel eens veel groter zijn, denkt Ryan Kalember, SVP security strategy bij Proofpoint.

Toptip: train medewerkers

Je beschermen met een technologie als DMARC is overigens niet genoeg om veilig te zijn, waarschuwt hij. “Met DMARC kun je voorkomen dat jouw domein wordt gespoofd en dat jij dus een valse e-mail krijgt uit naam van een collega, maar je werkt ook samen met supply chain partners. Je niet weet welke beschermingsmaatregelen die partners hebben genomen. Kijk maar naar het Lazio-voorbeeld."

"Technologie is daarom altijd maar een deel van het antwoord. Je moet ook kijken naar je procedures rondom dit soort zaken. Zo’n procedure kan bijvoorbeeld zijn: bij de wijziging van een bankrekeningnummer bellen we het desbetreffende bedrijf altijd op en vragen ook om een telefonische bevestiging. Tot slot is het belangrijk dat medewerkers weten dat deze vorm van social engineering bestaat en dat ze getraind worden in het herkennen ervan.”

Effectiever dan ransomware

Kalember heeft als missie de bekendheid van het fenomeen te vergroten. “Er is zoveel aandacht voor ransomware, terwijl de kans dat je door spoofing wordt getroffen minstens net zo groot is. Bovendien zullen de meeste bedrijven bij ransomware besluiten niet te betalen, terwijl ze bij deze vorm van spoofing al betaald hebben voordat ze door hebben dat ze slachtoffer zijn van cybercrime. Tegen de tijd dat ze daar achter komen, is het geld al lang weggesluisd.”

Reacties

Om een reactie achter te laten is een account vereist.

Inloggen Word abonnee