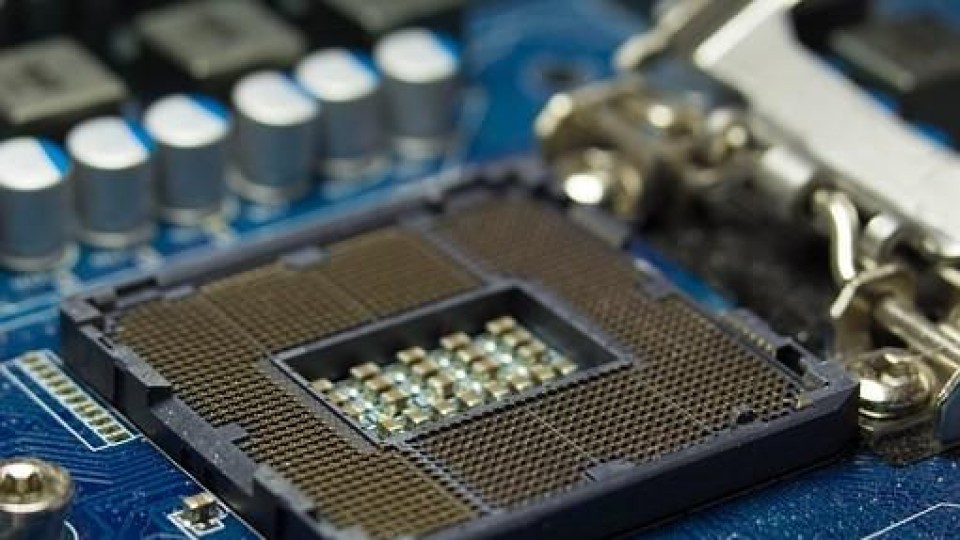

Stabiele Intel-patches drijven Spectre-bug uit

Intel gaat nu dan ook voorzichtig te werk. Het heeft de ge-update updates nu alleen uitgebracht voor zijn processors van de Skylake-generatie. Deze gefixte fixes zijn eerder deze week verstrekt aan pc- en serverfabrikanten en ook aan grote IT-partners van de processormaker. Laatstgenoemde kan onder meer cloudaanbieders omvatten, die op grote schaal processors gebruiken en deze soms in zelfgebouwde computers zetten.

Skylake nu eerst

In de aankondiging van de verbeterde updates meldt Intel dat deze zijn voor diverse Skylake-gebaseerde platforms. Daarmee heeft de chipsproducent het over computersystemen waarin Intel-processors van de Skylake-generatie huizen. Skylake stamt uit augustus 2015 en deze architectuur dient ook in serverprocessors in de Xeon-reeksen van Intel.

De fabrikant verwacht dat het in de komende dagen microcode-updates uitbrengt voor meer platforms op basis van Skylake. Daarnaast heeft het nog meer van deze firmwarefixes in ontwikkeling. Bèta-releases hiervan worden ook uitgebracht, aan computerproducenten en industriepartners. Hiermee kunnen deze klanten en partners zelf uitvoerige testen uitvoeren, voordat Intel het bèta-label loslaat en de processorupdates in productie brengt.

Wachten op OEM’s

“Uiteindelijk zullen deze updates in de meeste gevallen beschikbaar worden gesteld via OEM firmware-updates”, legt Intel uit. Het wachten is dus op systeemfabrikanten die de bijgewerkte Intel-fixes moeten verwerken in BIOS/UEFI-updates die zij dan voor hun diverse productlijnen uitbrengen. Daarmee kunnen beheerders en gebruikers dan aan de slag, om hun machines te beschermen tegen datalekkage die mogelijk is door de Spectre-bug.

“Ik kan niet genoeg benadrukken hoe kritiek het is voor iedereen om hun systemen altijd up-to-date te hebben”, schrijft Intel-topman Navin Shenoy in de aankondiging. “Onderzoek leert ons dat er vaak een aanzienlijke vertraging is tussen het moment wanneer mensen updates ontvangen en het moment waarop ze die daadwerkelijk implementeren. In de huidige omgeving moet dat veranderen.”

Gerichte aanvallen voorkomen

Shenoy haalt een waarschuwing aan van het Amerikaanse ministerie voor Binnenlandse Veiligheid (Homeland Security) waarin wordt gesteld dat 85 procent van alle gerichte aanvallen valt te voorkomen, met onder meer geregelde systeemupdates. Deze waarschuwing is afkomstig van het US-CERT, wat Shenoy omschrijft als de cybercrisis-eenheid van Homeland Security.

Het US-CERT draagt hierin de top dertig aan van kwetsbaarheden met de grootste risico’s voor gerichte aanvallen. Het gaat hierbij om software, zoals Windows-browser Internet Explorer, database SQL Server, applicatieplatform Java, PDF-software van Adobe, en communicatiebeveiligingstool OpenSSL.

Patchen, patchen, patchen

De bron voor de genoemde 85 procent is een informatiebulletin van de Canadese overheid. Daarin worden vier strategieën aangereikt waarmee beheerders 85 procent van alle gerichte cyberaanvallen kunnen voorkomen. Het patchen van applicaties en van besturingssystemen zijn twee van deze aangeraden maatregelen.

De andere twee zijn het whitelisten van applicaties en het beperken van beheerdersrechten op basis van benodigde gebruikerstaken. Het installeren van updates om kwetsbaarheden in processors af te dekken is technisch gezien een andere categorie, maar valt onder de noemer van patchen te vatten.

Exploits in ontwikkeling

Intel-topmanager Shenoy waarschuwt dat nieuwe categorieën security-exploits vaak tot nieuwe varianten leiden doordat security-onderzoekers en kwaadwillenden hier tijd en energie in steken. “We verwachten dat deze nieuwe categorie van side-channel exploits [de kwetsbaarheden van Spectre en Meltdown - red.] niet anders zullen zijn.”

Intel heeft nog werk te doen om zijn klanten - en hun klanten - hiertegen te beschermen. Het is nog niet bekend wanneer processorgeneraties als Haswell en Broadwll bijgewerkte firmwarefixes krijgen. Ook heeft Intel nog niet gereageerd op vragen van AG Connect hoe het zit met oudere processorgeneraties, aangezien de kwetsbaarheden Spectre en Meltdown in potentie wel 23 jaar teruggaan.

Reacties

Om een reactie achter te laten is een account vereist.

Inloggen Word abonnee