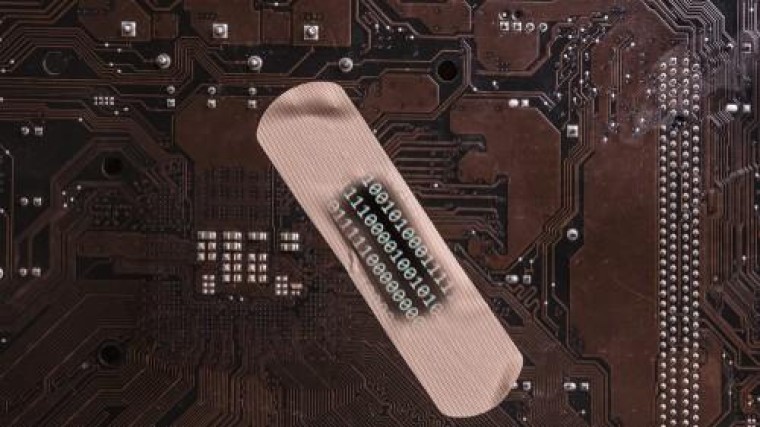

Kwaadaardige CAD-content kan via Paint 3D code uitvoeren

Het voorschotelen van moedwillig aangepaste content, in het STL-bestandsformaat, kan via een bestand of via een website. In het eerste geval wordt zo'n kwaadaardig bestand dan bijvoorbeeld toegemaild, waarna een gebruiker het nog moet aanklikken om het te openen. In het tweede geval kan een aanvaller een website voorzien van de kwaadaardige CAD-content, waarna een gebruiker de bewuste webpagina nog moet bezoeken.

Makkelijk, maar medium

De complexiteit van een hackaanval die deze kwetsbaarheid benut, wordt ingeschat als laag. Hetzelfde geldt echter voor de kans op misbruik, zo valt te lezen in Microsofts informatiebulletin over deze kwestie. Voor volledig hacken van een Windows-systeem is dan nog een aanvullende kwetsbaarheid nodig om rechten op het systeem te verkrijgen die verder gaan dat wat de dan ingelogde gebruiker heeft.

De CVSS-score (Common Vulnerability Scoring System) is door het Zero Day Initiative (ZDI) dan ook ingesteld op 6,6 waarmee deze kwetsbaarheid in Paint 3D een inschaling van 'medium' heeft. Opvallend genoeg kent Microsoft zelf een CVSS-score van 6,8 of zelfs 7,8 toe. De eerste is de basisscore en de tweede is de tijdelijke (temporal) score. Met laatstgenoemde zou de ernst van de kwetsbaarheid toch in de categorie 'hoog' vallen. Het is niet duidelijk waar dit verschil in inschatting door is ingegeven. De app wordt automatisch bijgewerkt door de Microsoft Store.

Geheugenfout

De kwetsbaarheid in Paint 3D is ontdekt door security-onderzoekers die fuzzing hebben ingezet om dergelijke zwakke plekken in code te vinden. Deze methode omvat het 'afvuren' van grote hoeveelheden willekeurige data op software om dan te zien hoe het doelwit erop reageert. In dit geval met de grafische standaardtool van Windows is er sprake van een out-of-bounds leesactie die het dan mogelijk maakt om andere code uit te voeren.

Reacties

Om een reactie achter te laten is een account vereist.

Inloggen Word abonnee